N

NOOB_DOS

สมาชิกใหม่

สมาชิกรุ่นแรก

สมาชิก

LV

1

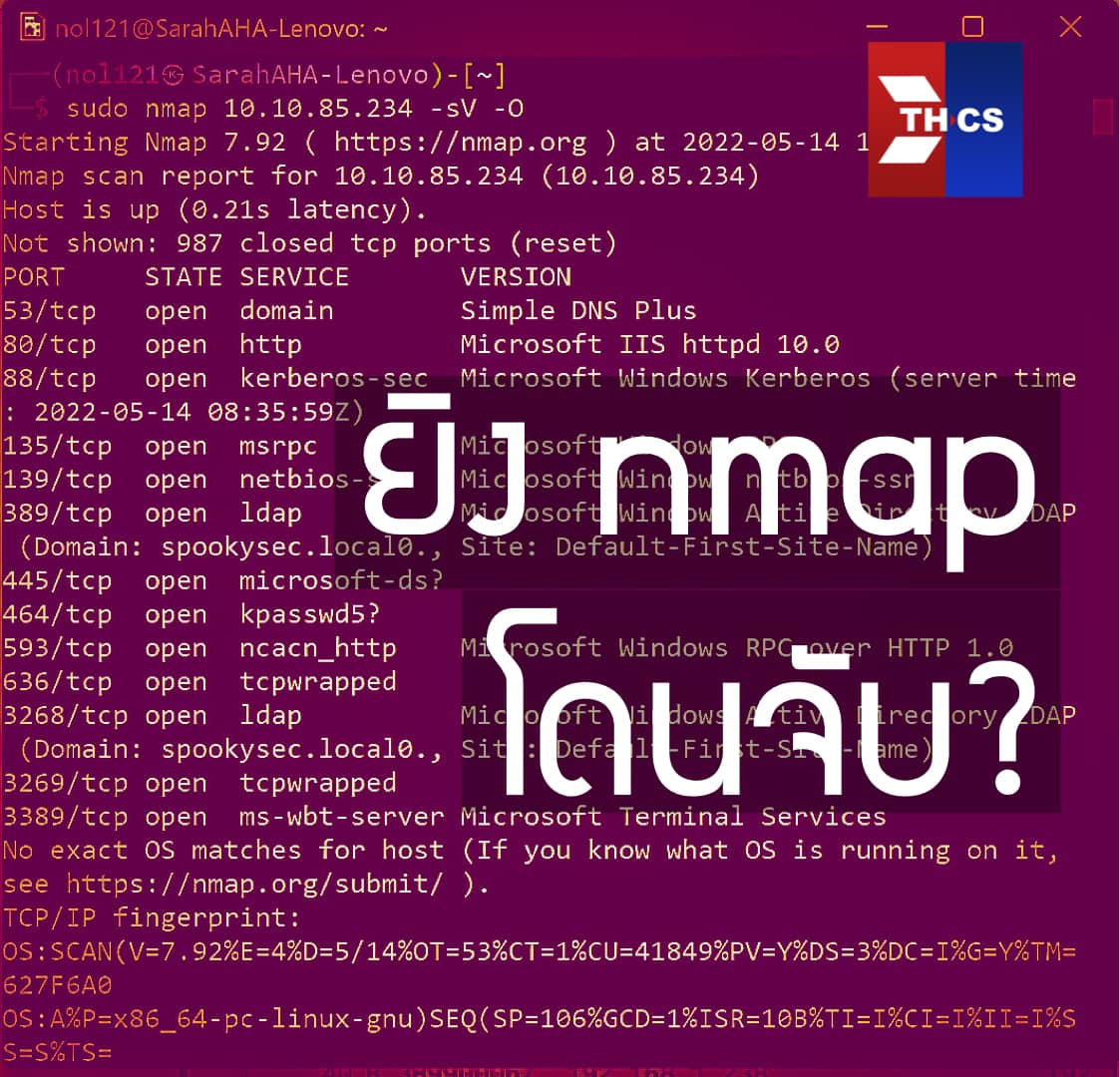

nmap คนโดนสแกนรู้ตัว? แจ้งจับ/ลงโทษได้?

แล้วทำบนคลาวด์ Azure ได้ไหม? จะโดนแบนไหม?

nmap เป็นสุดยอดทูลสแกน/หาช่องเข้าถึงเป้าหมาย (Reconnaissance/Fingerprinting) แบบ “Active”

ขนาดข้อสอบ PenTest+ เวอร์ใหม่ที่บังคับให้สอบแล้วตั้งแต่เดือนนี้ ยังมีเรื่อง nmap (แบบคอมมานด์ไลน์) และออพชั่น (เรียกแฟลก หรือ Switch) ของพวกเขาแบบแทบจะท่องแมนน่วลมาสอบ -sV(ersion), -sS(YN/Stealth), -sT(CP)/U(DP), -p(ort) xxx-xxx, -A(ll), -O(S), —top-port xxx ฯลฯ เต็มไปหมด หรือแม้แต่เลเวลอัพด้วยการใช้สคริปต์/NSE

❕แนะนำอย่างมากๆ ให้มือใหม่ฝึกบน TryHackMe ห้อง nmap (ที่เป็นห้องเรียนฟรี) ที่อธิบายครบรสมาก: https://tryhackme.com/room/furthernmap

ประเด็นคือ “Active” คือการสแกนที่มีปฏิสัมพันธ์กับเป้าหมาย/เหลือประวัติ/ร่องรอยให้เป้าหมายรู้ได้

นี่จึงเป็นเหตุผลที่แฮ็กเกอร์มักเลือกสำรวจข้อมูลเหยื่อด้วยวิธี “Passive” ที่ไม่แหวกหญ้าให้งูตื่นก่อน ด้วยการใช้ทูลเสิร์ชเอนจิ้นทุ่นแรงกลุ่ม OSINT ตั้งแต่อากู๋ปิงปิง ไปจนถึง shodan หรือ maltego ที่เป็นบริการเสียตังค์ เพื่อหาข้อมูลที่เป้าหมายเบื้องต้นก่อน ไม่ว่าจะเป็นชื่ออีเมลคนบนเว็บองค์กรเหยื่อ หรือข้อมูลที่เหยื่อเปิดเผยออนไลน์ บนโซเชียลทั้งหลายก่อน

ว่าแต่ทำไมรู้ตัว? ก็ด้วยกลไกที่ยิง TCP SYN ให้เป้าหมายส่ง SYN ACK กลับมาไง (เหมือน ping ที่ยิง ICMP Echo Request ให้อีกฝั่ง Response กลับ ที่เพนเทสมักใช้ทำ ping sweep ยิงแบบใช้สคริปต์ for %i in (1,1,254) do @ping … ใน cmd หรือในลีนุกซ์/พาวเวอร์เชลล์ก็หลักการคำสั่งคล้ายกัน อ้อมๆ ยาวๆ แบบนี้ เพื่อหาไอพี(เครื่องโฮสต์เหยื่อที่ออนอยู่ (Discovery Live Host))

(เดี๋ยวนึ้เค้าเลยใช้ nmap ยิง ping sweep แทน โดยใช้ออพชั่น/สวิตช์สำเร็จรูปอย่าง -sn(network) เช่น nmap -sn 192.168.0.0/24 ที่ยิงกราดทั้ง ICMP และ TCP(443+80) เผื่อโฮสต์บล็อกปิง)

ก็นั่นแหละ ยิงทำอะไรที่ผิดปกติ เปิดตัวอลังการอย่างยิงกราดทั้งเครือข่าย ยิงรัวๆ ซ้ำๆ รับรอง IDS/IPS/Firewall อเลิทเด้ง log กระจาย โดนบล็อกแทบไม่ทัน ซ้ำเหลือร่องรอยให้สืบย้อนกลับได้อี๊ก

ทั้งที่ตามหลักการที่ต้องสวมวิญญาณแฮ็กเกอร์ตัวจริง เราต้องซ่อน หลบหลีก พรางตัว Stealth ให้ได้มากที่สุดไม่ให้เหยื่อรู้ตัว

เค้าถึงต้องมีสวิตช์อย่าง -sS(YN) ที่ส่ง SYN อย่างเดียว ไม่ต้องเสียเวลาตอบ ACK อีกทีให้ครบ 3-way Handshake เพื่อให้ได้ทั้งความ Speed และ Stealth

สองกุญแจสำคัญที่ต้องฝึกในการตั้งค่าสแกน nmap ที่เป็นทั้งศาสตร์และศิลป์อย่างลึกล้ำ

สองกุญแจสำคัญที่ต้องฝึกในการตั้งค่าสแกน nmap ที่เป็นทั้งศาสตร์และศิลป์อย่างลึกล้ำ

🫣แล้วถามจริง? เหยื่อจะรู้ได้ไงว่าโดนคนยิง nmap สแกนพอร์ต? แล้วรู้ว่ามาจากใคร?

คำตอบบนสแต็กล้นหรือเรดดิท (อารมณ์เหมือนหาคำตอบจากพันดริ๊ป

) บอกเป็นเสียงเดียวกันว่าไม่มีทางยืนยันได้ 100% ว่าโดนสแกน

) บอกเป็นเสียงเดียวกันว่าไม่มีทางยืนยันได้ 100% ว่าโดนสแกน

มีแต่วิธีลดความเสี่ยงด้วยการป้องกัน เช่น ตั้งค่าลิมิต Thresholds ว่าถ้าโดน SYN เยอะระดับนี้ก็บล็อก

หรือตั้งเป้าหมาย/ส่งคำตอบหลอกกลับให้แฮ็กเกอร์งงไปซะ เช่น ตั้งไอพีล่อเป้าเป็น Honeypot เปิดหม้อหวานๆ ล่อวายร้ายเข้ามาระดมโจมตี แล้วก็เก็บข้อมูลเอาไปวิเคราะห์ หรือแม้แต่โปรแกรมไฟล์วอลล์สุดคลาสสิกบนลีนุกซ์อย่าง iptable ก็ตั้งให้ตอบ SYN ACK กลับมั่วๆ ได้ไม่ว่าจะโดน SYN ไอพีไหนพอร์ตใดในวง

เบสแพรคทีสจริงๆ ในการป้องกันการโดนสแกนพอร์ต จึงเป็นการลดช่อง/พื้นที่ของตัวเองที่จะโดนเล่นงาน (Threat Landscape) อย่างเราก็ป้องกันการโดนยิงบนเครือข่ายด้วยการปิดพอร์ต/ลดพับลิกไอพีที่เข้าถึงจากเน็ตให้เยอะที่สุด รวมทุกเว็บเซิร์ฟเวอร์เป็นไพรเวทซ่อนอยู่หลังไฟร์วอลล์ตัวเดียวที่เปิดออกเน็ต อยากรีโมทไปแมเนจก็ใช้ทางเลือกอื่นที่ไม่ต้องเปิดพอร์ต เป็น Out-of-Band อย่างเข้าผ่านบริการจัมพ์เซิร์ฟเวอร์จุดเดียวที่เซ็ตให้โคตรปลอดภัย เช่น Azure Bastion (ขายของ

เบสแพรคทีสจริงๆ ในการป้องกันการโดนสแกนพอร์ต จึงเป็นการลดช่อง/พื้นที่ของตัวเองที่จะโดนเล่นงาน (Threat Landscape) อย่างเราก็ป้องกันการโดนยิงบนเครือข่ายด้วยการปิดพอร์ต/ลดพับลิกไอพีที่เข้าถึงจากเน็ตให้เยอะที่สุด รวมทุกเว็บเซิร์ฟเวอร์เป็นไพรเวทซ่อนอยู่หลังไฟร์วอลล์ตัวเดียวที่เปิดออกเน็ต อยากรีโมทไปแมเนจก็ใช้ทางเลือกอื่นที่ไม่ต้องเปิดพอร์ต เป็น Out-of-Band อย่างเข้าผ่านบริการจัมพ์เซิร์ฟเวอร์จุดเดียวที่เซ็ตให้โคตรปลอดภัย เช่น Azure Bastion (ขายของ

)

)

แน่นอน ตัวเราเองที่เป็นฝั่งป้องกัน ก็ควร nmap ตัวเองเพื่อเข็คว่าเผลอเปิดพอร์ตเปิดโพยข้อสอบข้อมูลโอเอส/เวอร์ชั่นเซอร์วิสต่างๆ ให้แฮ็กเกอร์ด้วยไหม

แต่ถ้าระบบเราอยู่บนคลาวด์พับลิกอีกที อย่าง Azure เค้าจะให้เราสแกนพอร์ตไหม จะโดนแบนไหมไปเล่นอะไรกับระบบเค้าสุ่มสี่สุ่มห้า

แต่ไมโครซอฟท์เข้าใจเรา! เฉพาะ Azure (ไม่รวมบริการคลาวด์อื่นอย่าง M365) ไมโครซอฟท์เปิดให้เราทำเพนเทสได้แล้ว (และแนะนำให้ควรทำ) โดย “ไม่ต้องแจ้งขออนุญาตล่วงหน้า” (สมัยก่อนต้องทำเรื่องขอก่อนไง)

แต่ไมโครซอฟท์เข้าใจเรา! เฉพาะ Azure (ไม่รวมบริการคลาวด์อื่นอย่าง M365) ไมโครซอฟท์เปิดให้เราทำเพนเทสได้แล้ว (และแนะนำให้ควรทำ) โดย “ไม่ต้องแจ้งขออนุญาตล่วงหน้า” (สมัยก่อนต้องทำเรื่องขอก่อนไง)

(อ้างอิงจาก https://docs.microsoft.com/.../fundamentals/pen-testing )

โดยอนุญาตเฉพาะที่เอนพอยต์ “ของลูกค้าเอง” (เช่น วีเอ็ม แอพสร้างเอง) และทำได้แค่สามอย่าง ได้แก่:

เทสช่องโหว่ตาม OWASP Top 10

เทสช่องโหว่ตาม OWASP Top 10

เทส Fuzzing ที่คอยยิงสุ่ม (=Fuzz) ข้อมูลป้อนเข้าที่ผิดปกติเพื่อหาความผิดพลาดของแอพ โดยเฉพาะ SQLi/XSS โดยเฉพาะช่องโหว่ที่ไม่รู้มาก่อน (ที่ทั้ง SAST และ DAST หาไม่เจอ)

เทส Fuzzing ที่คอยยิงสุ่ม (=Fuzz) ข้อมูลป้อนเข้าที่ผิดปกติเพื่อหาความผิดพลาดของแอพ โดยเฉพาะ SQLi/XSS โดยเฉพาะช่องโหว่ที่ไม่รู้มาก่อน (ที่ทั้ง SAST และ DAST หาไม่เจอ)

สแกนพอร์ต

สแกนพอร์ต

**แสดงว่าใช้ nmap ได้

**แสดงว่าใช้ nmap ได้

แต่! ห้ามเทสยิง DDoS ทุกกรณี*** แต่ก็เปิดทางให้กดจำลองยิงผ่านบริการพาร์ทเนอร์ทางการของไมโครซอฟท์อย่าง BreakingPoint Cloud หรือ Red Button

แต่! ห้ามเทสยิง DDoS ทุกกรณี*** แต่ก็เปิดทางให้กดจำลองยิงผ่านบริการพาร์ทเนอร์ทางการของไมโครซอฟท์อย่าง BreakingPoint Cloud หรือ Red Button

thaicysec.medium.com

youtube.com/channel/UCAxRWvHPgHoIWK3R-e84ndg

แล้วทำบนคลาวด์ Azure ได้ไหม? จะโดนแบนไหม?

nmap เป็นสุดยอดทูลสแกน/หาช่องเข้าถึงเป้าหมาย (Reconnaissance/Fingerprinting) แบบ “Active”

ขนาดข้อสอบ PenTest+ เวอร์ใหม่ที่บังคับให้สอบแล้วตั้งแต่เดือนนี้ ยังมีเรื่อง nmap (แบบคอมมานด์ไลน์) และออพชั่น (เรียกแฟลก หรือ Switch) ของพวกเขาแบบแทบจะท่องแมนน่วลมาสอบ -sV(ersion), -sS(YN/Stealth), -sT(CP)/U(DP), -p(ort) xxx-xxx, -A(ll), -O(S), —top-port xxx ฯลฯ เต็มไปหมด หรือแม้แต่เลเวลอัพด้วยการใช้สคริปต์/NSE

❕แนะนำอย่างมากๆ ให้มือใหม่ฝึกบน TryHackMe ห้อง nmap (ที่เป็นห้องเรียนฟรี) ที่อธิบายครบรสมาก: https://tryhackme.com/room/furthernmap

ประเด็นคือ “Active” คือการสแกนที่มีปฏิสัมพันธ์กับเป้าหมาย/เหลือประวัติ/ร่องรอยให้เป้าหมายรู้ได้

นี่จึงเป็นเหตุผลที่แฮ็กเกอร์มักเลือกสำรวจข้อมูลเหยื่อด้วยวิธี “Passive” ที่ไม่แหวกหญ้าให้งูตื่นก่อน ด้วยการใช้ทูลเสิร์ชเอนจิ้นทุ่นแรงกลุ่ม OSINT ตั้งแต่อากู๋ปิงปิง ไปจนถึง shodan หรือ maltego ที่เป็นบริการเสียตังค์ เพื่อหาข้อมูลที่เป้าหมายเบื้องต้นก่อน ไม่ว่าจะเป็นชื่ออีเมลคนบนเว็บองค์กรเหยื่อ หรือข้อมูลที่เหยื่อเปิดเผยออนไลน์ บนโซเชียลทั้งหลายก่อน

ว่าแต่ทำไมรู้ตัว? ก็ด้วยกลไกที่ยิง TCP SYN ให้เป้าหมายส่ง SYN ACK กลับมาไง (เหมือน ping ที่ยิง ICMP Echo Request ให้อีกฝั่ง Response กลับ ที่เพนเทสมักใช้ทำ ping sweep ยิงแบบใช้สคริปต์ for %i in (1,1,254) do @ping … ใน cmd หรือในลีนุกซ์/พาวเวอร์เชลล์ก็หลักการคำสั่งคล้ายกัน อ้อมๆ ยาวๆ แบบนี้ เพื่อหาไอพี(เครื่องโฮสต์เหยื่อที่ออนอยู่ (Discovery Live Host))

(เดี๋ยวนึ้เค้าเลยใช้ nmap ยิง ping sweep แทน โดยใช้ออพชั่น/สวิตช์สำเร็จรูปอย่าง -sn(network) เช่น nmap -sn 192.168.0.0/24 ที่ยิงกราดทั้ง ICMP และ TCP(443+80) เผื่อโฮสต์บล็อกปิง)

ก็นั่นแหละ ยิงทำอะไรที่ผิดปกติ เปิดตัวอลังการอย่างยิงกราดทั้งเครือข่าย ยิงรัวๆ ซ้ำๆ รับรอง IDS/IPS/Firewall อเลิทเด้ง log กระจาย โดนบล็อกแทบไม่ทัน ซ้ำเหลือร่องรอยให้สืบย้อนกลับได้อี๊ก

ทั้งที่ตามหลักการที่ต้องสวมวิญญาณแฮ็กเกอร์ตัวจริง เราต้องซ่อน หลบหลีก พรางตัว Stealth ให้ได้มากที่สุดไม่ให้เหยื่อรู้ตัว

เค้าถึงต้องมีสวิตช์อย่าง -sS(YN) ที่ส่ง SYN อย่างเดียว ไม่ต้องเสียเวลาตอบ ACK อีกทีให้ครบ 3-way Handshake เพื่อให้ได้ทั้งความ Speed และ Stealth

🫣แล้วถามจริง? เหยื่อจะรู้ได้ไงว่าโดนคนยิง nmap สแกนพอร์ต? แล้วรู้ว่ามาจากใคร?

คำตอบบนสแต็กล้นหรือเรดดิท (อารมณ์เหมือนหาคำตอบจากพันดริ๊ป

มีแต่วิธีลดความเสี่ยงด้วยการป้องกัน เช่น ตั้งค่าลิมิต Thresholds ว่าถ้าโดน SYN เยอะระดับนี้ก็บล็อก

หรือตั้งเป้าหมาย/ส่งคำตอบหลอกกลับให้แฮ็กเกอร์งงไปซะ เช่น ตั้งไอพีล่อเป้าเป็น Honeypot เปิดหม้อหวานๆ ล่อวายร้ายเข้ามาระดมโจมตี แล้วก็เก็บข้อมูลเอาไปวิเคราะห์ หรือแม้แต่โปรแกรมไฟล์วอลล์สุดคลาสสิกบนลีนุกซ์อย่าง iptable ก็ตั้งให้ตอบ SYN ACK กลับมั่วๆ ได้ไม่ว่าจะโดน SYN ไอพีไหนพอร์ตใดในวง

แน่นอน ตัวเราเองที่เป็นฝั่งป้องกัน ก็ควร nmap ตัวเองเพื่อเข็คว่าเผลอเปิดพอร์ตเปิดโพยข้อสอบข้อมูลโอเอส/เวอร์ชั่นเซอร์วิสต่างๆ ให้แฮ็กเกอร์ด้วยไหม

แต่ถ้าระบบเราอยู่บนคลาวด์พับลิกอีกที อย่าง Azure เค้าจะให้เราสแกนพอร์ตไหม จะโดนแบนไหมไปเล่นอะไรกับระบบเค้าสุ่มสี่สุ่มห้า

(อ้างอิงจาก https://docs.microsoft.com/.../fundamentals/pen-testing )

โดยอนุญาตเฉพาะที่เอนพอยต์ “ของลูกค้าเอง” (เช่น วีเอ็ม แอพสร้างเอง) และทำได้แค่สามอย่าง ได้แก่:

thaicysec.medium.com

youtube.com/channel/UCAxRWvHPgHoIWK3R-e84ndg